| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

| 29 | 30 | 31 |

- hacking case

- AWS EKS Udemy

- SMS-P 인증 기준 안내서 요약

- k8s

- 정보보안기사

- 포렌식

- 보안기사

- ISMS-P 인증심사원

- AWS EKS

- AWS Elasticsearch

- AWS

- iam

- forensic

- Autopsy

- 정보보안기사 실기

- 정보보안

- CFReDS

- AWS Opensearch

- ISMS

- isms-p

- TSK

- 실습

- artifacts

- kubernetes

- 모의해킹

- 해킹

- The Sleuth Kit

- AWS 쿠버네티스

- 쿠버네티스

- 보안

- Today

- Total

Always-Try(정보보안 및 일상)

[AWS][IAM] 권한 액세스 거부 또는 승인되지 않은 오류 확인 방법 본문

https://aws.amazon.com/ko/premiumsupport/knowledge-center/troubleshoot-iam-permission-errors/

IAM 권한에 대한 Access Denied 또는 Unauthorized 오류 문제 해결

AWS 리소스에 액세스하려고 하는데 "Access Denied" 또는 "Unauthorized" 오류가 발생했습니다. AWS Identity and Access Management(IAM) 사용자의 권한 문제를 해결하려면 어떻게 해야 합니까?

aws.amazon.com

https://www.youtube.com/watch?v=hZYs_rG3fL4

AWS Athena 쿼리 사용하는 방법과 Athena를 사용하지 못할 때, AWS CLI에서 cloudtrail 로그를 직접 쿼리하는 2가지 방식이 존재한다. 본 포스팅에서는 AWS Athena 쿼리 사용하는 방법을 소개한다.

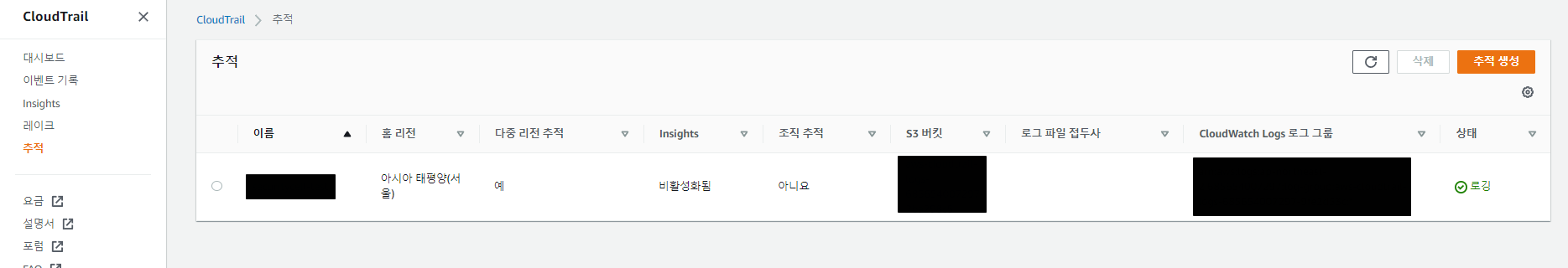

먼저 CloudTrail에서 로그가 저장되는 S3 버킷명을 확인

이후 이벤트 기록에서 Athena 테이블 생성을 클릭

아까 확인한 버킷명으로 테이블 생성

AWS Athena 콘솔로 이동

쿼리 편집기 실행

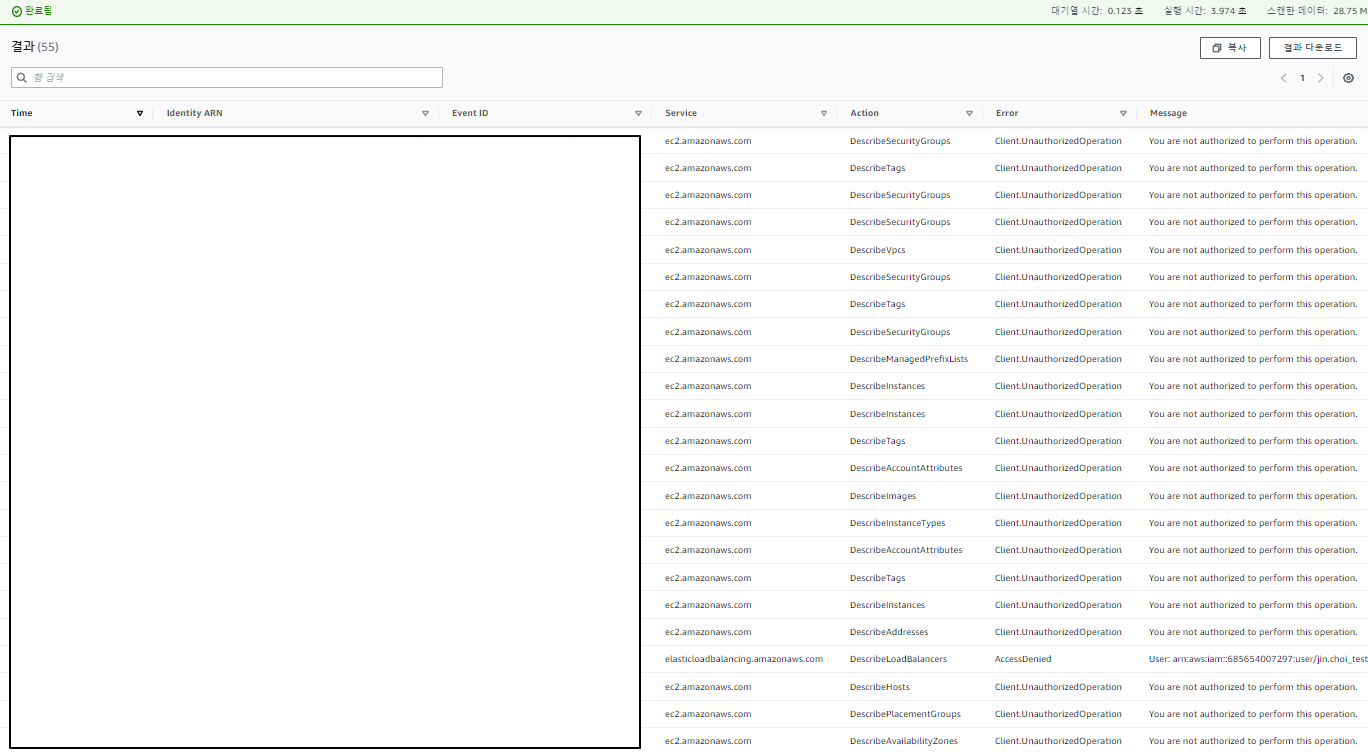

SELECT from_iso8601_timestamp(eventTime) AS "Time", useridentity.arn AS "Identity ARN", eventID AS "Event ID",

eventsource AS "Service", eventname AS "Action", errorCode AS "Error", errorMessage AS "Message"

FROM your-table

WHERE from_iso8601_timestamp(eventtime) >= from_iso8601_timestamp('2019-10-29T06:40:00Z')

AND from_iso8601_timestamp(eventtime) < from_iso8601_timestamp('2019-10-29T06:55:00Z')

AND userIdentity.arn = 'your-arn'

AND eventType = 'AwsApiCall'

AND errorCode is not null

AND (lower(errorCode) LIKE '%accessdenied%' OR lower(errorCode) LIKE '%unauthorized%')

ORDER BY eventTime desc

결과 확인

혹시 위 결과에서 만족할만한 결과를 얻지 못했다면 아래 순서로 조건을 하나씩 지워보는 것을 추천한다.

AND userIdentity.arn = 'your-arn' -> 타 계정의 에러도 확인

AND (lower(errorCode) LIKE '%accessdenied%' OR lower(errorCode) LIKE '%unauthorized%') -> Access Deny 이외에 모든 에러를 확인하려면 이 부분을 삭제

'AWS' 카테고리의 다른 글

| [AWS][IAM] AWS IAM과 친해지기 (0) | 2022.01.31 |

|---|---|

| [AWS][K8S] Liveness Probe, Readness Probe, Startup Probe (0) | 2022.01.26 |

| AWS EC2 리소스 생성 시 자동으로 태그 지정 (AWS EC2 AutoTag) (0) | 2022.01.07 |

| AWS 서비스 상태 대시보드 (AWS SERVICE HEALTH DASHBOARD) (0) | 2022.01.05 |

| AWS Inspector Deep Dive - 개념편 (0) | 2021.12.17 |