Notice

Recent Posts

Recent Comments

Link

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

| 29 | 30 | 31 |

Tags

- artifacts

- AWS EKS Udemy

- k8s

- 정보보안

- The Sleuth Kit

- Autopsy

- AWS EKS

- AWS Elasticsearch

- iam

- CFReDS

- 정보보안기사

- 정보보안기사 실기

- 보안

- 모의해킹

- hacking case

- AWS Opensearch

- forensic

- 보안기사

- ISMS-P 인증심사원

- 포렌식

- kubernetes

- AWS

- 해킹

- 실습

- ISMS

- 쿠버네티스

- isms-p

- TSK

- AWS 쿠버네티스

- SMS-P 인증 기준 안내서 요약

Archives

- Today

- Total

Always-Try(정보보안 및 일상)

포렌식 기초 - Slack Space 추출 본문

본 게시글은 인프런 '맥으로 배우는 윈도우즈 포렌식'를 참고하여 작성했습니다. (www.inflearn.com/course/forensic-2/dashboard)

맥으로 배우는 윈도우즈 포렌식 - 인프런

유료 도구가 아닌 무료 포렌식 도구를 통해 더욱 깊이 있는 포렌식 분석 방법을 배웁니다. 초급 보안 Forensic Microsoft Windows 정보보안 온라인 강의 forensic

www.inflearn.com

#1. Slack Space 추출

1-1. Slack 이란?

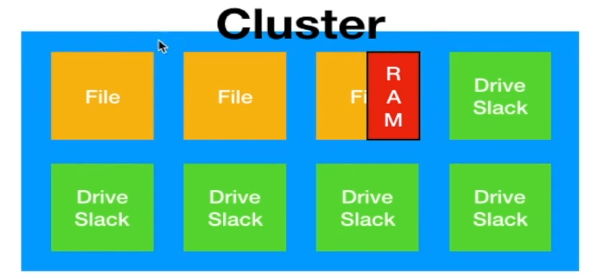

디스크는 여러개의 클러스터로 구성되어 있다.

클러스터는 하나 이상의 섹터로 구성되어 있고, 클러스터는 파일이 저장되는 단위이다. NFTS에서는 보통 섹터의 크기가 512 바이트이고 1개의 클러스터는 8개의 섹터로 이루어져 있으므로 클러스터의 크기는 일반적으로 4096 바이트이다.

즉, 아무리 작은 파일을 만들어도 최소 4096 바이트는 쓰인다는 얘기이다. 예를들어 1300 바이트의 파일을 생성하면 아래와 같이 2.x 개의 섹터가 사용되고 나머지 공간은 비어있다.

섹터내의 비어있는 공간을 RAM Slack이라고 하며, 아예 쓰여지지 않은 공간들은 Drive Slack이라고 한다.

The Sleuth Kit(TSK)을 통해 이미지의 Slack Space를 추출할 수 있다.

www.sleuthkit.org/sleuthkit/download.php 에서 소스코드를 다운받고 별다른 설치없이 터미널에서 명령어를 치면 된다.

Slack Space에서 간혹 서버 로그 또는 해커의 커맨트, 악성코드의 흔적들을 확인할 수 있는 경우가 있으므로 Slack Space에 대해서도 알고 있어야 한다.

끝.

'Forensic' 카테고리의 다른 글

| 포렌식/윈도우 - Windows 10 Artifacts - Prefetch (0) | 2021.02.27 |

|---|---|

| 포렌식/윈도우 - Windows 10 Artifacts 개요 (추출 실습 포함) (0) | 2021.02.27 |

| 포렌식 기초 - 삭제된 파일 복구 (0) | 2021.02.27 |

| 포렌식 기초 - FAT32 and NTFS - 실습편 (with 010 Editor) (0) | 2021.02.27 |

| 포렌식 기초 - FAT32 and NTFS - 이론편 (0) | 2021.02.27 |

Comments