| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

- SMS-P 인증 기준 안내서 요약

- The Sleuth Kit

- 포렌식

- AWS EKS Udemy

- k8s

- CFReDS

- iam

- isms-p

- AWS Opensearch

- 실습

- forensic

- 보안기사

- ISMS

- Autopsy

- hacking case

- 정보보안기사

- 정보보안

- 보안

- artifacts

- 해킹

- TSK

- ISMS-P 인증심사원

- 쿠버네티스

- kubernetes

- 모의해킹

- AWS Elasticsearch

- AWS 쿠버네티스

- AWS EKS

- 정보보안기사 실기

- AWS

- Today

- Total

Always-Try(정보보안 및 일상)

OWASP-ZAP 사용 가이드 - 1. Dirbuster (Spider) 본문

#1. Dirbuster

1-1. Dirbuster?

디렉터리 구조((숨겨진 것 포함)를 파악할 수 있는 기능이다. 예전에는 OWASP disbuster 라고 별도의 툴이 있었던 것으로 보이지만, 최근에는 OWASP-ZAP 기능에 포함되어 있다.

1-2. 설치방법

www.zaproxy.org/download/ 에서 본인 환경에 맞는 설치 파일을 다운로드 받는다.

OWASP ZAP

As with all software we strongly recommend that ZAP is only installed and used on operating systems and JREs that are fully patched and actively maintained.

www.zaproxy.org

설치 전 JRE와 JDK가 설치되어 있어야 하므로 아래 사이트에서 "Windows x86 Online" 설치한다. (Oracle 로그인 필요)

JRE 다운로드:

java.com/ko/download/ie_manual.jsp?locale=kowww.oracle.com/technetwork/java/javase/downloads/jre8-downloads-2133155.html

JDK 다운로드:

아래 사이트에서 JDK 파일("Windows x64 Installer")를 다운 받아준다.

www.oracle.com/java/technologies/javase-downloads.html

JRE와 JDK를 설치했다면, 다운로드 받은 OWASP-ZAP 설치파일을 실행해주고 Next > Next 하면 간단하게 설치가 완료된다.

1-3. 사용방법

Burp suite와 마찬가지로 Proxy 방식으로 동작 가능하며, 기본 설정으로 localhost 8080 에 대한 proxy 설정이 되어있다.

아래 메뉴에서 확인 가능하다.

그리고 Burp suite Proxy 설정과 마찬가지로 브라우저 프록시 설정을 해준다. (참고.

2021/01/13 - [Pen Test] - 버프스위트 (Burp suite) 사용 가이드 - 1. 설치 및 기본 설정 (Proxy, Scope, Filter, 폰트)

이후 Manual Explore의 Launch Brower 버튼을 클릭해서 분석 하고 싶은 사이트에 접속한다.

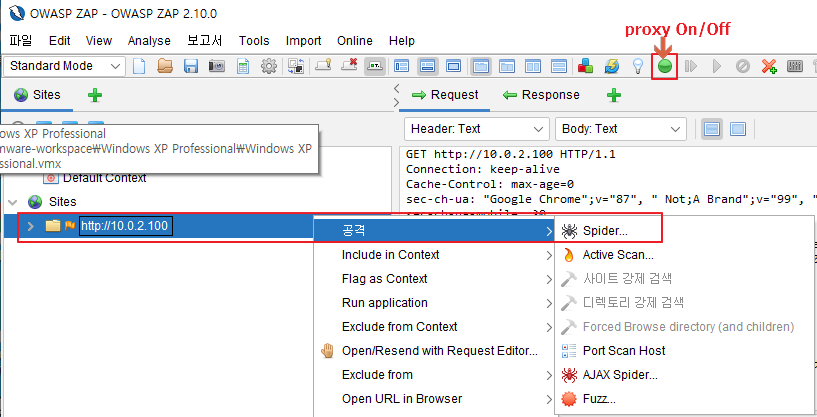

필자는 10.0.2.100 IP에 DVWA가 설치되어 있으므로 http://10.0.2.100 으로 접속했더니, 아래와 같이 툴 왼쪽 Sites 부분에 http://10.0.2.100 에 대한 정보가 나타났다.

해당 사이트를 우클릭해보면 실행시킬 수 있는 여러가지 기능이 나온다. 들었던 것과는 달리 Dirbuster 라는 직접적인 명칭은 나타나지 않는다. 시간이 점점 지나면서 툴도 계속 변경되나 보다.

일단 Spider 라는 거미 모양의 기능을 사용하면 Dirbuster와 유사한 결과 값을 얻을 수 있지만, 조금 불편한 감이 있다. 과거 Dirbuster의 경우, 자동으로 여러가지 링크들을 탐색하서 디렉토리 구조들을 다 파악해줬는데, Spider의 경우 사용자가 직접 링크를 클릭하고 들어가면 그때서야 해당 링크와 관련된 디렉토리 구조들을 파악해준다. (ㅠㅠ..)

일단 한번 동작해보자. 우선 Proxy 기능 On 상태에서 (아래 캡쳐에서 화살표 부분이 초록색이면 On) 아래와 같이 Spider 기능을 클릭해준다.

이후 DVWA를 로그인하고 여러가지 메뉴들을 하나하나 클릭하다보면 관련된 디렉토리, 파일에 대한 내용들이 OWASP ZAP의 Sites 부분에 트리구조로 계속 추가되는 것을 볼 수 있다. 해당 디렉토리나 파일들을 직접 URL에 입력해보면 관리자 페이지에 접근되는 경우도 있고 파일들이 다운로드 되어지는 것도 볼 수 있다.

끝.

'Pen Test' 카테고리의 다른 글

| webhacking.kr - Challenge(old) - 7번 (0) | 2021.03.02 |

|---|---|

| OWASP-ZAP 사용 가이드 - 2. Active Scan (0) | 2021.02.27 |

| 버프스위트 (Burp suite) 사용 가이드 - 3. HTTP History (0) | 2021.02.27 |

| 버프스위트 (Burp suite) 사용 가이드 - 2. Scan(Spider), Live passive crawl (0) | 2021.02.27 |

| 버프스위트 (Burp suite) 사용 가이드 - 1. 설치 및 기본 설정 (Proxy, Scope, Filter, 폰트) (1) | 2021.02.27 |