| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | ||||

| 4 | 5 | 6 | 7 | 8 | 9 | 10 |

| 11 | 12 | 13 | 14 | 15 | 16 | 17 |

| 18 | 19 | 20 | 21 | 22 | 23 | 24 |

| 25 | 26 | 27 | 28 | 29 | 30 | 31 |

- 모의해킹

- k8s

- 보안기사

- artifacts

- AWS

- TSK

- 포렌식

- The Sleuth Kit

- 정보보안

- Autopsy

- 정보보안기사 실기

- 정보보안기사

- 보안

- AWS Elasticsearch

- AWS 쿠버네티스

- forensic

- isms-p

- kubernetes

- SMS-P 인증 기준 안내서 요약

- AWS EKS

- hacking case

- 쿠버네티스

- 해킹

- ISMS-P 인증심사원

- AWS Opensearch

- ISMS

- CFReDS

- AWS EKS Udemy

- iam

- 실습

- Today

- Total

Always-Try(정보보안 및 일상)

The CFReDS Project - Hacking Case 9, 10, 11번 (로그인 계정, 마지막 로그인) with autopsy 본문

The CFReDS Project - Hacking Case 9, 10, 11번 (로그인 계정, 마지막 로그인) with autopsy

Always-Try 2021. 3. 10. 12:12DD image 및 EnCase image는 https://www.cfreds.nist.gov/Hacking_Case.html 참고

1. Hacking Case 시나리오

2. 문제

3. 풀이

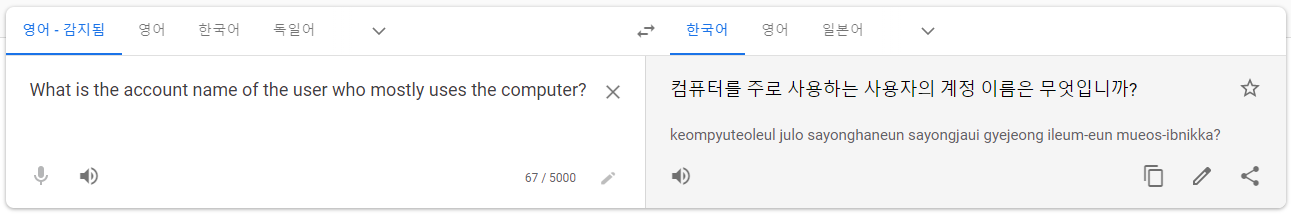

계정? 앞서 본 것 같은 느낌은 왜일까? 여기서 봤기 때문이다.

2021.03.05 - [Forensic] - The CFReDS Project - Hacking Case 6번 (사용자 계정, SAM, SID) with autopsy

The CFReDS Project - Hacking Case 6번 (사용자 계정, SAM, SID) with autopsy

DD image 및 EnCase image는 https://www.cfreds.nist.gov/Hacking_Case.html 참고 1. Hacking Case 시나리오 2. 문제 3. 풀이 컴퓨터 계정이라, 앞서 나온 등록된 소유자랑은 조금 다르다. 일단 Live 환경에..

always-try.tistory.com

이 문제들은 위 포스팅에과 거의 유사하다. 그럼 이 정보를 어디서 찾을 수 있을까?

레지스트리

- HKLM\SAM\SAM\Domains\Account\Users - User accounts

- HKLM\Software\Microsoft\Windows NT\CurrentVersion\Winlogon

윈도우 이벤트 로그 - 보안 로그

- Windows xp: C:\Windows\System32\system32\Config

- Windows 7, 10: C:\Windows\System32\winevt\Logs

[이벤트로그] 윈도우 이벤트로그 - 로그인 성공,실패

더보기 [이벤트로그] 윈도우 이벤트로그 - 로그인 성공,실패 서론 이 포스팅을 보시는 분들은 악성코드 분석 또는 본인 PC를 점검하면서 누가, 언제 서버/PC에 접속했는지 확인이 필요하신 분들일

ityojung.tistory.com

앞서와 같이 레지스트리 말고 윈도우 이벤트 로그에서 한번 보려고 했는데, 파일이 열리지 않는다.

결국 레지스트리에서 확인하면 아래와 같은 답을 찾을 수 있다.

Mr. Evil