| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | |||

| 5 | 6 | 7 | 8 | 9 | 10 | 11 |

| 12 | 13 | 14 | 15 | 16 | 17 | 18 |

| 19 | 20 | 21 | 22 | 23 | 24 | 25 |

| 26 | 27 | 28 | 29 | 30 | 31 |

- SMS-P 인증 기준 안내서 요약

- AWS EKS Udemy

- ISMS-P 인증심사원

- k8s

- artifacts

- AWS Opensearch

- 보안기사

- isms-p

- 정보보안

- 실습

- 쿠버네티스

- AWS Elasticsearch

- kubernetes

- 모의해킹

- Autopsy

- iam

- The Sleuth Kit

- 해킹

- CFReDS

- AWS EKS

- 보안

- AWS 쿠버네티스

- TSK

- forensic

- 정보보안기사

- hacking case

- 포렌식

- 정보보안기사 실기

- AWS

- ISMS

- Today

- Total

Always-Try(정보보안 및 일상)

이메일 모의 훈련 오픈 소스 - Gophish 사용법 본문

https://docs.getgophish.com/user-guide/ 참고

1. Users & Group

이 메뉴는 이메일을 수신할 사용자들의 이메일을 등록하는 곳이다.

당연히 수동으로 한명씩 등록도 가능하고, CSV Template 이용해서 여러명의 사용자들을 한꺼번에 입력 가능하다.

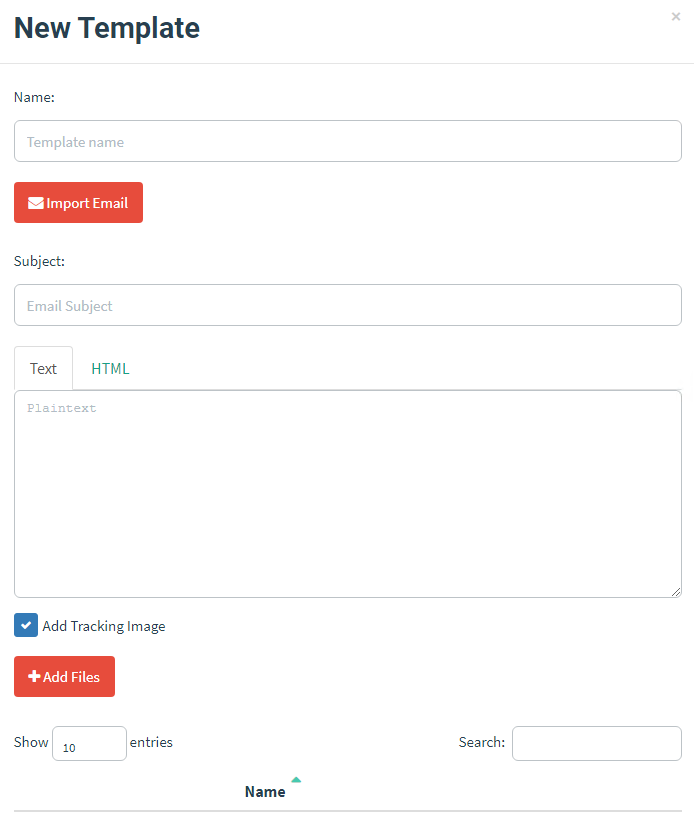

2. Email Templates

모의 훈련 이메일 양식을 만드는 메뉴이다. 이곳에서 이메일 제목 및 본문을 선택할 수 있다. 직접 html 코드를 이용하여 메일을 꾸밀수도 있으며, Import Email 기능을 통해 기존에 받은 다른 이메일의 양식을 손쉽게 가져올 수 있다.

Import Email에는 받고 싶은 메일의 옵션(메일함마다 다름)에서 이메일 원문 보기를 선택하면 나오는 텍스트를 그대로 입력하면 된다. 이메일은 S/MIME 타입으로 작성되어 있고 인코딩도 되어 있는데, Gophish에서 이걸 자동으로 파싱해서 보여준다.

중요한 점은 피싱 페이지로 리다이렉트 시킬 URL에 아래와 같은 파라미터가 존재해야 한다. 웬만하면 알아서 넣어주는데 잘 확인해보도록 하자. 이걸 아는것과 모르는 것은 트러블슈팅 시간을 크게 줄일 수 있다.

그리고 밑에 Add Traking Image 클릭 시, 이를 추적하기 위해 또 아래와 같은 파라미터가 붙는다.

이미지 파일을 첨부하면 그 파일을 다운로드 받았는지 확인하는 것이다. 이미지 외에 다른 문서 파일은 트래킹이 안된다고 하는데, go phish git을 보면 소스를 수정하고 문서의 메타데이터를 수정해서 어찌어찌 성공한 사례가 간혹 있는 것 같다. 이 부분은 별도의 테스트가 필요하므로 심화 과정에서 한번 다뤄보겠다.

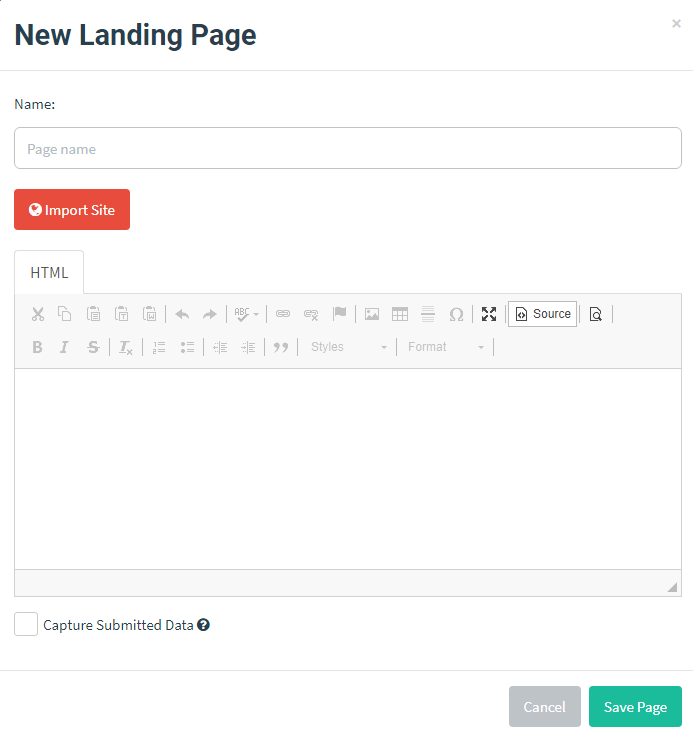

3. Landing Pages

이 메뉴는 사용자들을 속일 피싱 페이지를 보여주는 곳이다.

랜딩 페이지에 입력한 사용자의 개인 정보는 Gophish 서버측에 저장이 된다. 단, 암호화 되어 저장되지는 않으니 참고 바란다.

Email Templates와 마찬가지로 Landing Pages에는 실제 존재하는 로그인 사이트를 가져와서 랜딩 페이지를 꾸밀 수 있다. Import Site를 이용하면 된다. 근데, 꾸미는건 Ok.. 근데 처음 테스트를 해봤을 때는 아무리해도 사용자가 입력한 개인정보가 서버측에 저장이 되지 않았다. 무슨 문제가 있는 것이다.

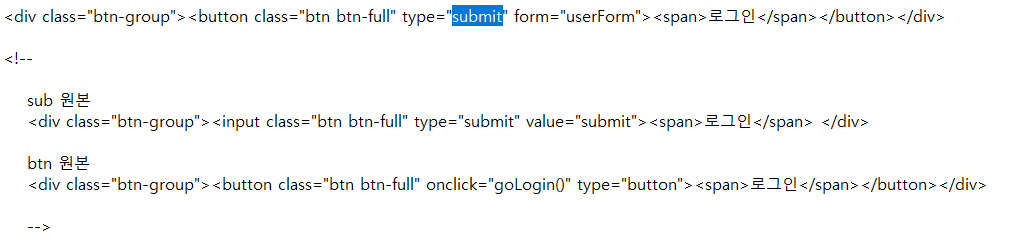

또다시, Gophish 공식 가이드 문서를 정독하기 시작했다. 결국 찾았고, HTML 페이지를 수정했다. 결론적으로 Form태그를 submit으로 제출하면 정상적으로 인식이 가능했다. 테스트 해보면 알 것이다.

Redirect to 부분에는 랜딩 페이지 이후에 띄워 줄 사이트를 넣어준다. 사용자를 안심시키기 위함이다.

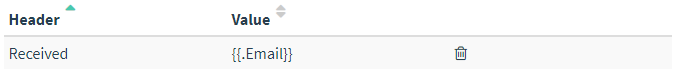

4. Sending Profiles

이 메뉴는 보내는 '메일'에 대한 설정을 하는 곳이다.

딱히 설명할 부분은 없고, gmail realy SMTP 기능을 통해 보내고 싶다면 아래와 같이 설정(메일 주소는 본인껄로)하고 별도의 메일 서버가 있다면 그에 해당하는 값을 기입하면 된다. 참고로, gmail relay SMTP는 기본적으로 gmail 보안 설정에서 차단하고 있기 때문에 경고 메일이 날아올 것이다. 해당 안내에 따라 보안 설정을 낮추면 된다.

그리고 메일 헤더를 조작하기 위해 아래와 같이 입력해봤다. 될까?

여기서 잠깐!

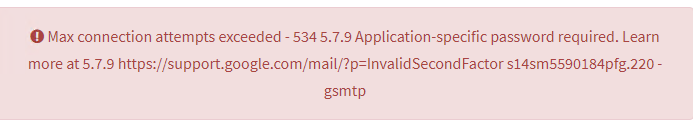

Gmail STMP로 테스트 했는데, 몇 가지 에러가 있었다. 잠시 이에 대해 정리한다. 아래 캡쳐 말고 다른 에러도 있었는데, 캡쳐를 못했다.

1. AWS의 SMTP(25) 포트 제한

-> AWS는 본인들의 서비스가 스팸으로 활용되는 것을 막기 위해 외부로 25 포트 전송을 제한한다. 이는 허가 신청서를 작성하여 승인 후에 풀어줄 수 있다.

그게 싫다면 다른 포트로 전송하면 된다. Gmail은 25 외에 465, 587 포트를 지원한다.

2. 구글 보안 설정에서 보안 수준이 낮은 앱의 액세스 제한

-> 아래 캡쳐 사진대로 설정하면 보안 수준도 낮아지고, 액세스도 풀린다. (조심해라)

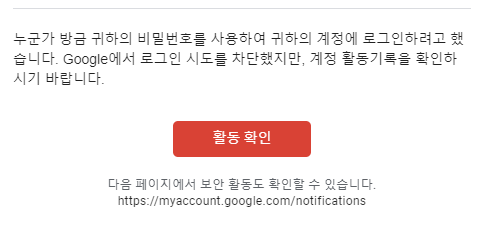

3. 구글의 로그인 시도 차단

-> 활동 확인 클릭 후 내가 한 시도 입니다 클릭하면 된다.

4. 구글의 앱 비밀번호 미사용 시 차단

-> 위의 내용을 다 해줬는데도 에러가 발생했다. 이번 에러는 패스워드가 틀리다는 에러다. 분명히 맞는데 흠..

이 것 역시 구글 보안 설정에 답이 있었다. 메일 액세스를 아래와 같이 별도의 앱 비밀번호로 하니 해결되었다.

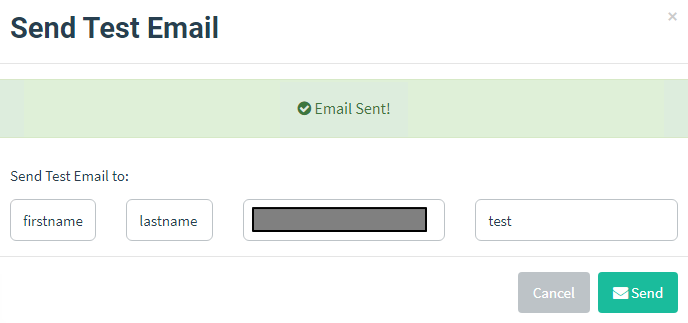

별도의 SMTP 서버를 설치 해보기도 하고 삽질을 참 많이했다. 이와 같은 시행착오를 거치면 결국 아래와 같은 Email Sent! 메시지를 볼 수 있다.

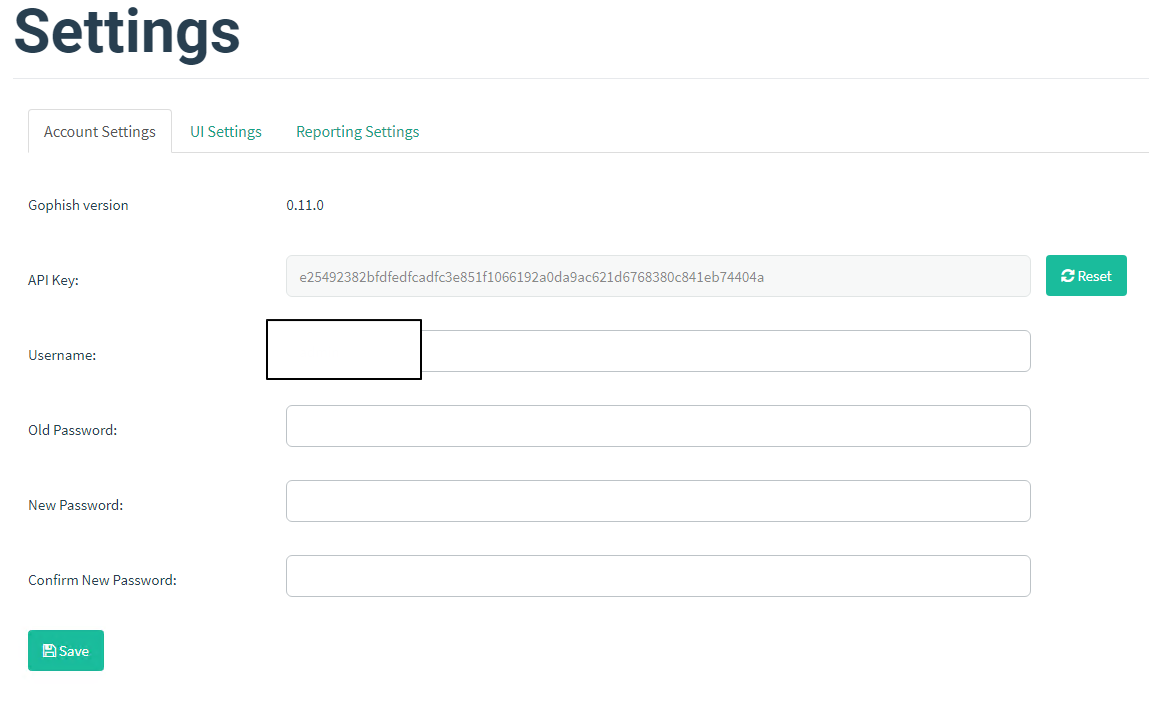

5. Account Settings

관리자 계정에 대해서 설정할 수 있는 메뉴이고, 이외에 다른 기능도 2가지가 더있다.

처음엔 Account Settings 메뉴를 별로 대수롭지 않게 봤으나, 상당히 중요한 기능이 하나 포함되어 있었다.

바로 UI Settings?

아니다. 얘는 쓸데 없는 기능이다. 쓰지말자. 내가 말하고 싶은건 이게 아니다.

필자가 말하고 싶었던 건 Reporting Settings 이라는 메뉴이다.

이 메뉴를 통해 할 수 있는 것은 훈련용 악성 메일을 받은 사용자가 사내 '악성 메일 신고용 이메일 계정'으로 의심스러운 메일을 받았다고 제보했을 때, 그 제보한 인원에 대한 별도의 카운팅을 할 수 있는 기능이다. 해당 회사의 메일 서버와 IMAP으로 연결되어 있어야 하며, 신고용 이메일 계정을 입력하면 자동으로 긁어주는 기능이다. Gophish 굉장하다..

6. User Management

관리자 계정 이외에 일반 계정을 생성할 수 있는 메뉴이다.

관리자 계정 이외에 일반 계정을 생성할 수 있는 메뉴이다.

7. Campaigns

관리자 계정 이외에 일반 계정을 생성할 수 있는 메뉴이다.

8. Dashboard

관리자 계정 이외에 일반 계정을 생성할 수 있는 메뉴이다.