AWS

[AWS][IAM] AWS IAM과 친해지기

Always-Try

2022. 1. 31. 21:02

https://www.youtube.com/watch?v=zIZ6_tYujts

위 유튜브 방송을 본 후 기억에 남는 것들을 정리한다.

- In-Account일때는 Identity-based policy에 대해서만 정책을 부여해도 요청이 허용되지만, Cross-Account 환경에서는 Resource-based Policy 까지 정책을 부여해야 요청이 허용된다.

- 명시적 정책이 Deny, Allow로 되어 있을 경우에는 Deny 정책이 우선된다.

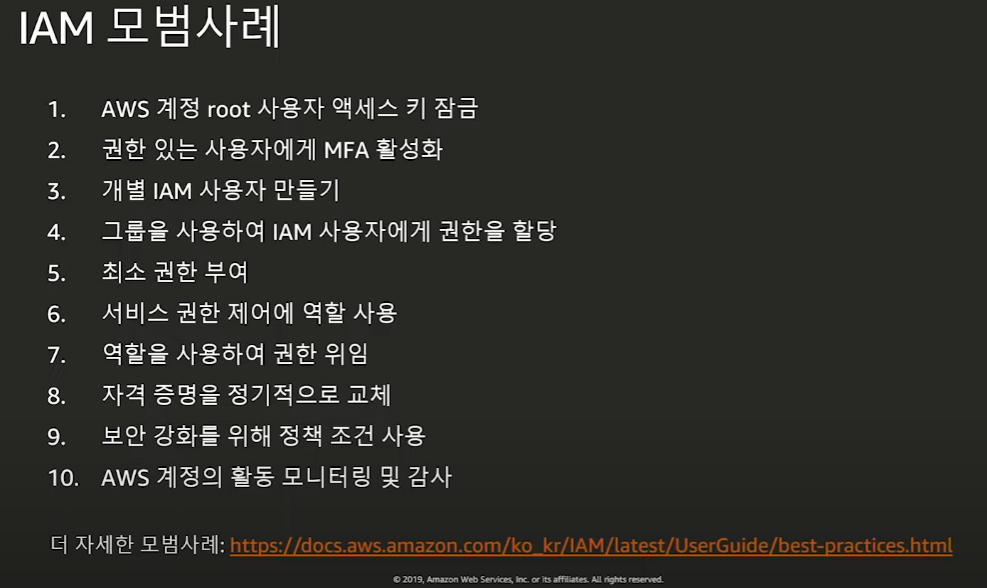

- IAM 모범사례

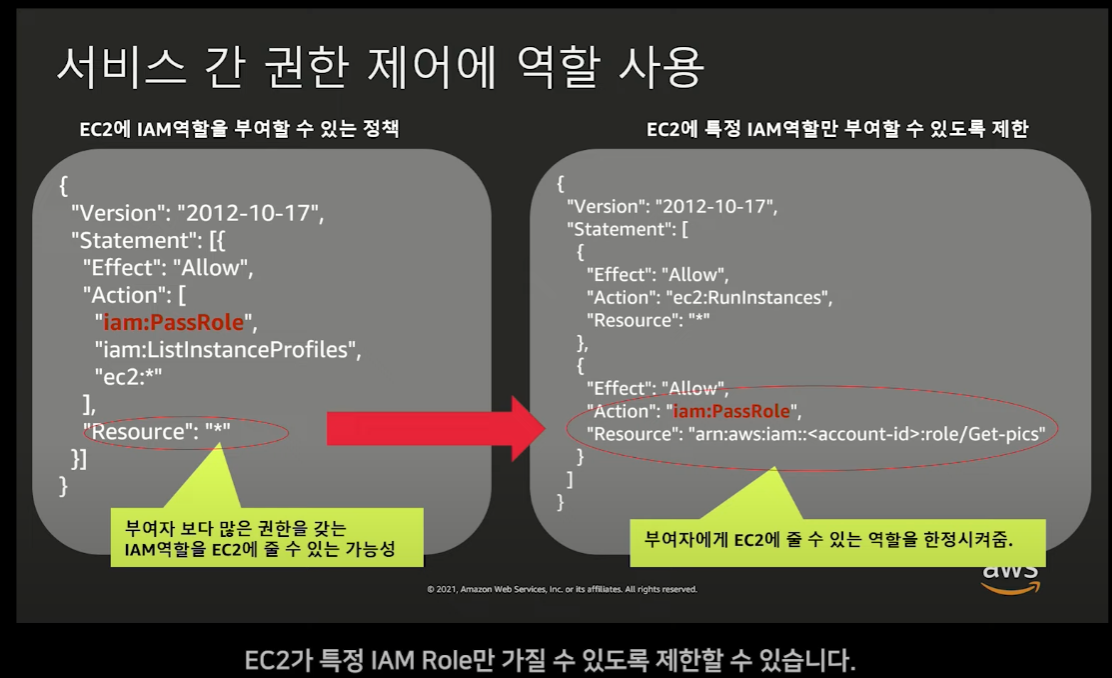

- IAM Role을 부여한는 액션 그 자체에도 제어가 필요하다 -> IAM:PassRole

- IAM:PassRole이란 서비스나 리소스 에 역할을 전달할 수 있는 권한을 부여하는 것이다.

왜 이걸 쓰는지 대한 설명은 다음링크 참조(https://stackoverflow.com/questions/63148108/understanding-iam-passrole)

- IAM:PassRole이란 서비스나 리소스 에 역할을 전달할 수 있는 권한을 부여하는 것이다.

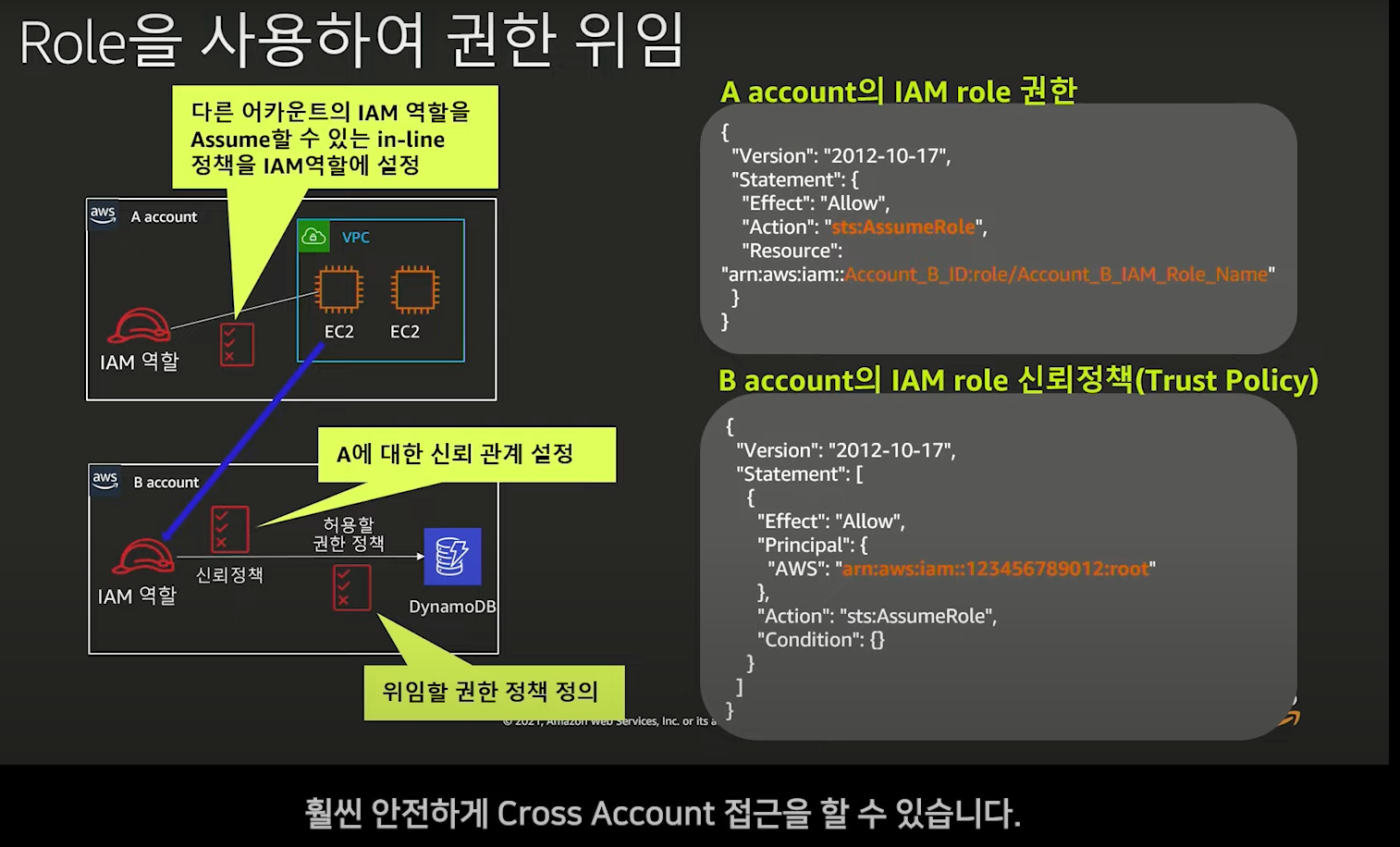

- Cross Account 환경에서도 Role을 사용하여 권한을 위임함으로써, 장기 Credential 사용을 지양한다.

- IAM 생성 시 정책 조건을 사용한다.

- IAM Access Advisor

- 정책에 포함된 각 서비스를 실제 보안 주체가 언제 마지막을 접근했는지 추적한다. 특히, S3 등 중요 정보를 담고 있는 정책들은 해당 기능을 통한 세분화 된 관리가 필요하다.

- AWS 계정의 활동 모니터링 및 감사

- ABAC

- 속성(태그)를 기반으로 권한을 정의하는 권한 부여 전략

IAM 엔터티(사용자 또는 역할)와 AWS 리소스에 태그를 연결할 수 있으며, IAM 보안 주체에 대해 단일 ABAC 정책 또는 작은 정책 세트를 생성할 수 있습니다. 이러한 ABAC 정책은 보안 주체의 태그가 리소스 태그와 일치할 때 작업을 허용하도록 설계될 수 있습니다. ABAC는 빠르게 성장하는 환경에서 유용하며 정책 관리가 번거로운 상황에 도움이 됩니다. - https://docs.aws.amazon.com/ko_kr/IAM/latest/UserGuide/tutorial_attribute-based-access-control.html

https://docs.aws.amazon.com/ko_kr/IAM/latest/UserGuide/introduction_attribute-based-access-control.html

- 속성(태그)를 기반으로 권한을 정의하는 권한 부여 전략