| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | |||||

| 3 | 4 | 5 | 6 | 7 | 8 | 9 |

| 10 | 11 | 12 | 13 | 14 | 15 | 16 |

| 17 | 18 | 19 | 20 | 21 | 22 | 23 |

| 24 | 25 | 26 | 27 | 28 | 29 | 30 |

- AWS EKS Udemy

- 포렌식

- CFReDS

- 정보보안기사 실기

- 해킹

- 보안

- TSK

- 보안기사

- AWS 쿠버네티스

- AWS Elasticsearch

- The Sleuth Kit

- kubernetes

- forensic

- 정보보안

- AWS Opensearch

- SMS-P 인증 기준 안내서 요약

- k8s

- 정보보안기사

- 쿠버네티스

- iam

- AWS

- Autopsy

- artifacts

- ISMS

- ISMS-P 인증심사원

- isms-p

- hacking case

- 실습

- AWS EKS

- 모의해킹

- Today

- Total

Always-Try(정보보안 및 일상)

The CFReDS Project - Hacking Case 1번 (Data Source Verification) with autopsy 본문

The CFReDS Project - Hacking Case 1번 (Data Source Verification) with autopsy

Always-Try 2021. 3. 4. 10:49DD image 및 EnCase image는 https://www.cfreds.nist.gov/Hacking_Case.html 참고

1. Hacking Case 시나리오

2. 1번 문제

3. 풀이

먼저, 이미지 제공 시 함께 제공 된 Notes(메타 파일)에서 이미지 해시 값을 확인해보자.

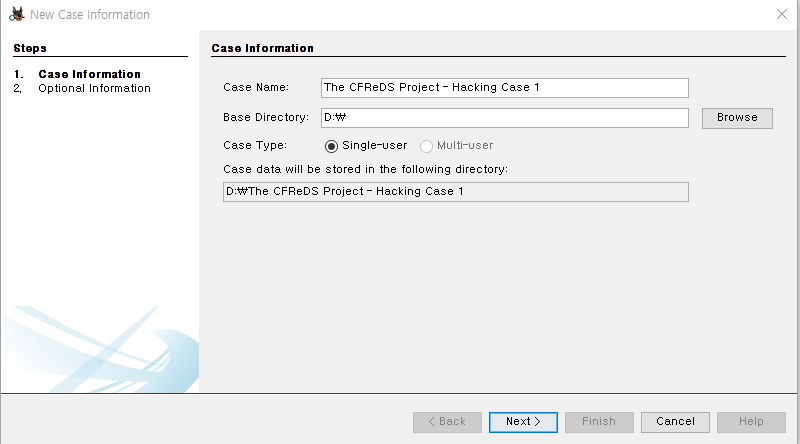

그리고 autopsy에 제공한 이미지를 통해 Case를 생성하고,

해시 검증을 위해 데이터 소스를 입력하는 부분에 Notes에서 확인한 SCHARDT.001 의 이미지를 선택하면, 자동적으로 SCHARDT.001 ~ 007 까지의 데이터가 입력된다.

이때 데이터 소스의 MD5 값을 안다면 Hash Values에 입력해주면 되는데, 우리는 데이터 소스를 1개로 합쳤을 때의 hash 밖에 모른다. (출제자가 알려주지 않음) 그래도 데이터 소스의 hash를 검증하는 기능을 테스트해보기 위해 임의의 hash 값을 넣어보자. 비정상적인 값을 넣었으니, 검증이 틀렸다고 나와야 정상이다.

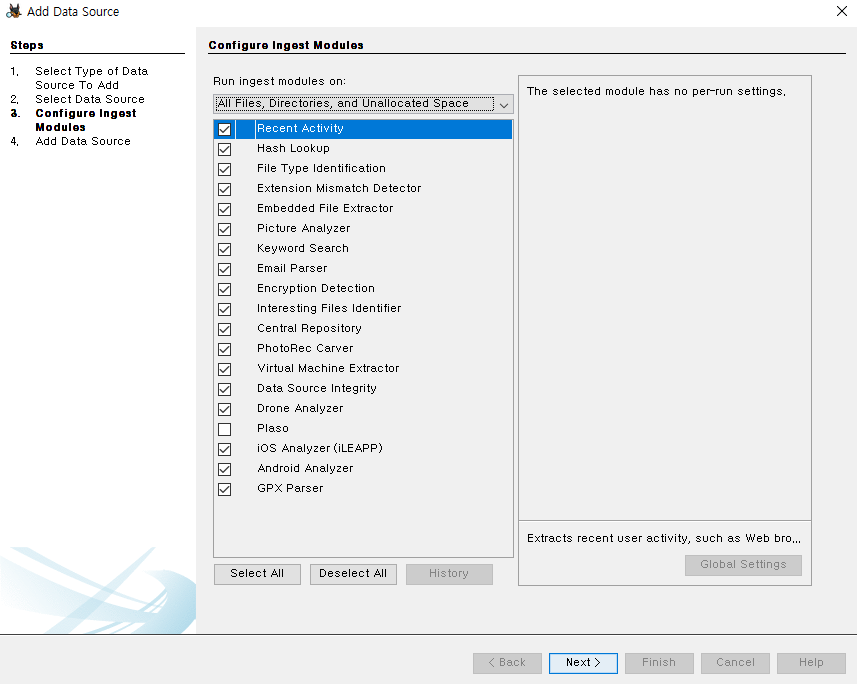

그 후, 분석하고 싶은 모듈들을 선택하면 되는데 기본적으로 대부분 선택되어 있다. Plaso의 경우 선택이 되어 있지 않은데, 선택 시 분석 시간이 훨씬 길어질 수 있다는 점을 참고해라.

이후 화면 오른쪽 아래에 분석이 진행되고 있는 것을 알 수 있다. 분석은 데이터 소스 크기, 분석 pc 사양에 따라 달라질 수 있다. 필자는 한 20분 정도 소요되었다.

분석이 완료되면, inbox 메뉴와 트리 메뉴에서 데이터 소스에 대한 Verification 작업을 확인할 수 있다. 예상대로 Failed라고 되어 있으며, 전체 데이터 소스의 해시 값은 aee4 로 시작하는 것을 알 수 있다.

nist의 답을 보니 원본 해시 값이 aee가 맞다고 있다. 문제에 해시 값이 없고 답에만 나와있는게 이해 되지 않지만 결론적으로 데이터 소스는 문제없다는 것을 알 수 있다.

'Forensic' 카테고리의 다른 글

| Autopsy for windows 팁 - 분석 Timezone 설정은 UTC로! (0) | 2021.03.04 |

|---|---|

| The CFReDS Project - Hacking Case 2번 (운영체제 확인) with autopsy (0) | 2021.03.04 |

| 포렌식/윈도우 - ELK Kibana를 이용한 포렌식 대시보드 만들기 (0) | 2021.03.01 |

| 포렌식/윈도우 - ELK 설치 및 Plaso(psort.py)를 이용한 ELK에 포렌식 데이터 저장 (+ELK 기초 명령어) (0) | 2021.03.01 |

| 포렌식/윈도우 - Plaso (log2timeline) Parser 리스트 (0) | 2021.03.01 |